D’après pv magazine international.

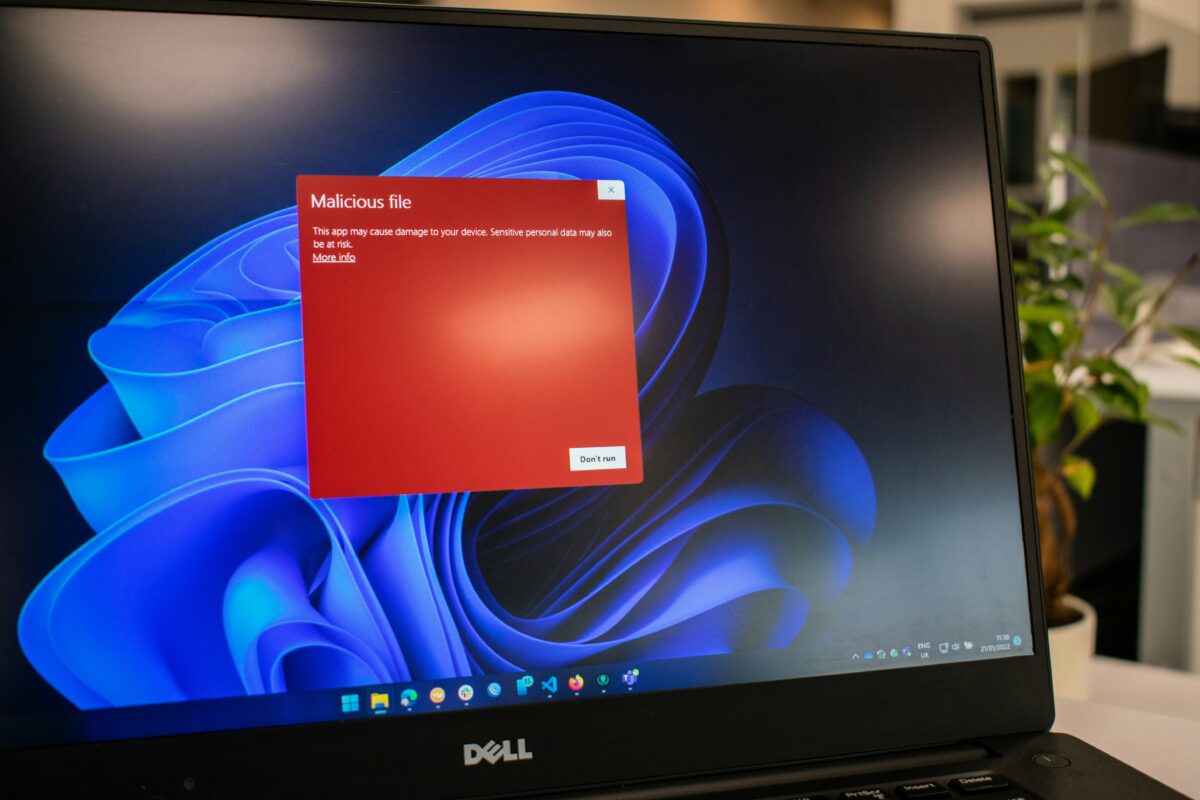

En mai dernier, un logiciel malveillant a ciblé environ 800 dispositifs de surveillance à distance dans des installations photovoltaïques au sol au Japon, rapporte Girasol Energy, spécialiste japonais de la cybersécurité dans le domaine de l’énergie photovoltaïque.

Bien que l’incident n’ait causé aucun dommage financier ou technique aux installations solaires, le logiciel malveillant a utilisé les systèmes comme tremplin pour des actions frauduleuses. « Le logiciel malveillant aléatoire a installé une porte dérobée chez les utilisateurs dont il a pu utiliser illégalement les services bancaires en ligne pour voler de l’argent. Une fois qu’une porte dérobée est installée, un pirate peut facilement obtenir un accès non autorisé à plusieurs reprises sans passer par le processus d’authentification normal », a déclaré Hiroyuki Ikegami, directeur technique de Girasol Energy, à pv magazine, en soulignant que de tels incidents sont plus fréquents qu’on ne le croit.

M. Ikegami a expliqué que les cybercriminels font souvent des tentatives aléatoires ou automatisées en ligne pour transformer des ordinateurs vulnérables en composants de « réseaux de zombies ».

« En s’appuyant sur des vulnérabilités identifiées, les attaquants tentent de s’introduire dans des ordinateurs vulnérables et, s’ils y parviennent, installent des logiciels malveillants afin de créer une porte dérobée sur l’ordinateur », a-t-il déclaré. « Les ordinateurs dotés de portes dérobées sont utilisés par des attaquants du monde entier – c’est ce que l’on appelle un réseau de zombies ». Une fois que les ordinateurs font partie d’un réseau de zombies, ils sont à la merci des attaquants. Ceux-ci peuvent utiliser les appareils compromis pour toute une série d’activités malveillantes, telles que l’envoi de courriels frauduleux ou la saturation de serveurs afin de perturber les services dans le cadre d’attaques par déni de service distribué (DDoS).

La cybersécurité devient un enjeu majeur

M. Ikegami a déclaré que le logiciel malveillant ciblait les dispositifs de surveillance à distance SolarView Compact SV-CPT-MC310, développés par la société japonaise Contec. L’entreprise a depuis publié une version mise à jour du produit, qui corrige toutes les vulnérabilités impliquées dans l’incident. Elle a également demandé aux utilisateurs de mettre à jour leur logiciel.

Contec a déclaré dans un communiqué de presse avoir découvert 19 vulnérabilités dans SolarView entre 2021 et 2023 et avoir publié des correctifs pour remédier à ces problèmes depuis 2021. Les médias japonais ont rapporté que les attaquants ont utilisé environ 800 appareils SolarView lors de l’incident du 1er mai 2024, pour réaliser une escroquerie et voler de l’argent. « Cela signifie que dans deux ou trois ans, 800 SolarView vulnérables ne seront plus maintenus du point de vue de la cybersécurité », a déclaré M. Ikegami. « Les utilisateurs n’ont pas appliqué ces correctifs à SolarView et ont continué à déployer des SolarView vulnérables directement sur l’internet. Cette négligence est à l’origine de l’incident ».

M. Ikegami a déclaré que les détails de la découverte de l’incident n’étaient pas encore clairs. Cependant, en se basant sur des rapports qui l’associent à des escroqueries au transfert d’argent, il pense que l’incident a probablement été découvert au cours d’enquêtes de police sur les victimes de l’escroquerie.

Il a averti que tous les dispositifs de surveillance à distance connectés à l’internet sont exposés à ces risques s’ils ne sont pas correctement protégés par des entreprises spécialisées dans la cybersécurité. « Il n’y a aucune certitude de protection si personne ne surveille le système et les attaques comme celles que nous avons vues en mai peuvent avoir des conséquences juridiques pour les propriétaires d’actifs photovoltaïques, même si les performances des centrales ne sont pas affectées », a déclaré M. Ikegami. Aucun procès n’a été intenté au Japon à des participants involontaires à des réseaux de zombies pour des dommages liés à ce type de problèmes.

« Toutefois, il existe un risque et il est important que les entreprises réagissent de manière appropriée, en particulier si le système doit fonctionner en toute cybersécurité », a déclaré M. Ikegami, en précisant que dans ce cas, il est plus facile pour l’attaquant que le propriétaire de l’installation photovoltaïque n’en soit pas conscient. « C’est comme utiliser une maison vide pour des activités illégales.

Les rançongiciels représentent également une menace importante pour les installations de production et les systèmes informatiques. À mesure que les systèmes photovoltaïques deviennent une source d’énergie de plus en plus importante, ces attaques pourraient devenir plus fréquentes. « L’importance des systèmes photovoltaïques augmentera au cours des prochaines années, et les intégrateurs de systèmes doivent donc être particulièrement attentifs aux ransomwares et aux futures attaques inconnues », a déclaré M. Ikegami.

Traduit par Marie Beyer.

Ce contenu est protégé par un copyright et vous ne pouvez pas le réutiliser sans permission. Si vous souhaitez collaborer avec nous et réutiliser notre contenu, merci de contacter notre équipe éditoriale à l’adresse suivante: editors@pv-magazine.com.

En transmettant ce formulaire vous acceptez que pv magazine utilise vos données dans le but de publier votre commentaire.

Vos données personnelles seront uniquement divulguées ou transmises à des tierces parties dans une optique de filtre anti-spams ou si elles s’avèrent nécessaires à la maintenance technique du site web. Un transfert de vos données à des tierces parties pour toute autre raison ne pourra se faire que s’il est justifié par la législation relative à la protection des données, ou dans le cas où pv magazine y est légalement obligé.

Vous pouvez révoquer ce consentement à tout moment avec effet futur, auquel cas vos données personnelles seront immédiatement supprimées. Dans le cas contraire, vos données seront supprimées une fois que pv magazine aura traité votre requête ou lorsque le but du stockage des données est atteint.

Pour de plus amples informations sur la confidentialité des données, veuillez consulter notre Politique de Protection des Données.